新型コロナウィルスによる影響で、一斉にリモートワークが開始されるようになり、その中でZoomの脆弱性報道がされたのは記憶に新しいところです。

Zoom導入側としてのオススメ設定に関しての記事も先日公開しました。

https://www.kengenius.com/it/preferred_setting_to_start_zoom_meeting

ですが、いろいろな記事を読んでいて、違和感に続く違和感を多く覚えました。そして、この記事では

- なぜZoomが選ばれているのか?

- セキュリティは大丈夫なのか?

- 代替案は存在するのか?

という観点を、これまで多くの企業でZoomを導入した経験・知見を基に記載してみたいと思います。

なぜZoomが選ばれているのか?

簡単に始められるからでしょうか?

無料だからでしょうか?

そのどちらでもありません。答えは・・・

WebEXからZoomへ

Zoom CEOのEric Yuan氏は元々、世界的シェアを誇っていたビデオ会議システムWebEX開発のSVPでした。その頃からのアイデアであった、圧縮技術をWebEXに導入したいと持ちかけていましたが断られたため、当時の開発メンバーを連れて独立し、Zoomを立ち上げたという逸話が残っています。

特許:圧縮技術

他社では真似できない特許:圧縮技術によって、Zoomは低速度回線でも品質を担保することができるビデオ会議システムを提供できているのです。

この圧縮技術は、必要なデータ転送量のうち、40%のデータ損失があったとしても品質を担保できる、とEric Yuan氏は話しています。近年ではこの圧縮技術はさらに磨きを掛け、60%のデータ損失まで許容できるようになったということです。

Eric Yuan氏は、最近のインタビューで「会議においては、映像よりも音声があることが重要であるため、音声の転送を優先的に確保している」と述べています。

専用線排除

多くのビデオ会議システムを多拠点で導入する際に必要となる要件の一つに、指定された速度を担保するインターネット専用線を求められることが少なくありません。Cisco WebEXを、特に多拠点で導入したことがある方にとっては、なじみのある話かと思います。

高価で、導入に手間のかかる専用線が不要となり、ある程度の速度があれば十分な品質でビデオ会議が可能となるZoomは、コストも品質もまさにGame Changerでした。

脆弱性とは・・・

脆弱性とは、プログラムの不具合や設計上のミスを指摘、もしくは原因となって発生したセキュリティ上の問題を指します。

まず、ITサービスを提供しているのであれば、脆弱性問題を出さずに済んだ企業はこれまで1社もありません。存在しないことを証明することは魔女の証明よろしく証明できませんが、これからも存在しないだろうということは、IT業界で働く方々にとっては暗黙の了解でもあります。

Zoomにおいては、Facebookログインを有効化にするために利用したSDKから、過度に情報をしていた問題が報道されました。これをきっかけに、Windows認証情報が不用意に取得される可能性やMacintoshでの権限昇格といった脆弱性が矢継ぎ早に報道されました。

こうなると世間様は止まりません。

パスワードが掛けられていないZoomへの総当たりアクセス「Zoom Bombing」まで脆弱性だ!と声高なITリテラシーの低い貴重なご意見も参加して、いよいよ緊張は高まってきました。

そこで生まれた世間さまのご意見は

Zoomのセキュリティは大丈夫なのか?

ということでした。

Zoomのセキュリティは大丈夫なのか?

対応状況

2020年4月6日、東京大学情報基盤センターがわかりやすい記事を公開しています。

上記はZoomの公式発表と同等です。

Zoom クライアントアプリケーションを(Mac OS版 / Windows版ともに)4.6.9以上にアップデートすることで、ほぼすべてのセキュリティ対応が終了したことになります。

ただし、2つの問題を除いて。

セキュリティ継続対応中案件

具体的に、以下の2つ問題が解決していません。

- ジオフェンシング

- エンドツーエンド暗号化

続報:2020年4月18日更新

具体的な解説と今後の対応を記載します。

1. ジオフェンシング

ジオフェンシングとは、位置情報に基づくサービス提供を行うことを総称する際に使ったりします。公式発表としては、以下に記載されています。

分かりづらい!と思った方のために、Zoomに伺った内容を含めて概要を説明すると以下になります。

Zoomの中の人ったら、お茶目さん!

間違いくらい、誰だってありますよ。だってにんげんだもの。

結局は、作業中の人為的ミスにより発生し、即座に設定を戻したため、障害発生期間と影響範囲は微々たるものだったのです。

ですが、報道はここぞとばかりに過熱し、拡散されました。CEOのEric Yuan氏が中国人であるということも祭り上げました。この「CEOは中国人」的扱いは、奥さまが異なる文化で奮闘する日常を描いた4コマ漫画であれば許されますが、ビジネスツールとなれば槍玉に上がりやすい点となります。自然、後述の問題でもこの点が見え隠れします。この状態で「次は起きないようにする」といったところでセキュリティ対策にはなりません。

その上、アジアリージョンは対象ではないにも関わらず、政治問題が関わってくると敏感になるのは世の常です。教科書通り、一連の報道を受けて、台湾では公務におけるZoomの利用が禁止になりました。

対策

そのため、対策としてこのブログを記載している本日2020年4月18日から、特定のデータセンター地域を選択するかどうかを選択することができるようになります。

セキュリティ対策としては、利用ユーザー側に責任を担保してもらうのが一番です。報道が過熱した結果、社内管理者が未熟な理解で間違った設定を実施したセキュリティ事故が起きたとしても、もうZoomの責任ではなくなってしまいました。

2. エンドツーエンド暗号化

E2EE(End-To-End Encryption)とも言われる暗号化です。

なぜ、ZoomがE2EE、すなわちエンドツーエンド暗号化ではないと指摘されたのでしょう?その理由を答えられる人は少ないと思います。

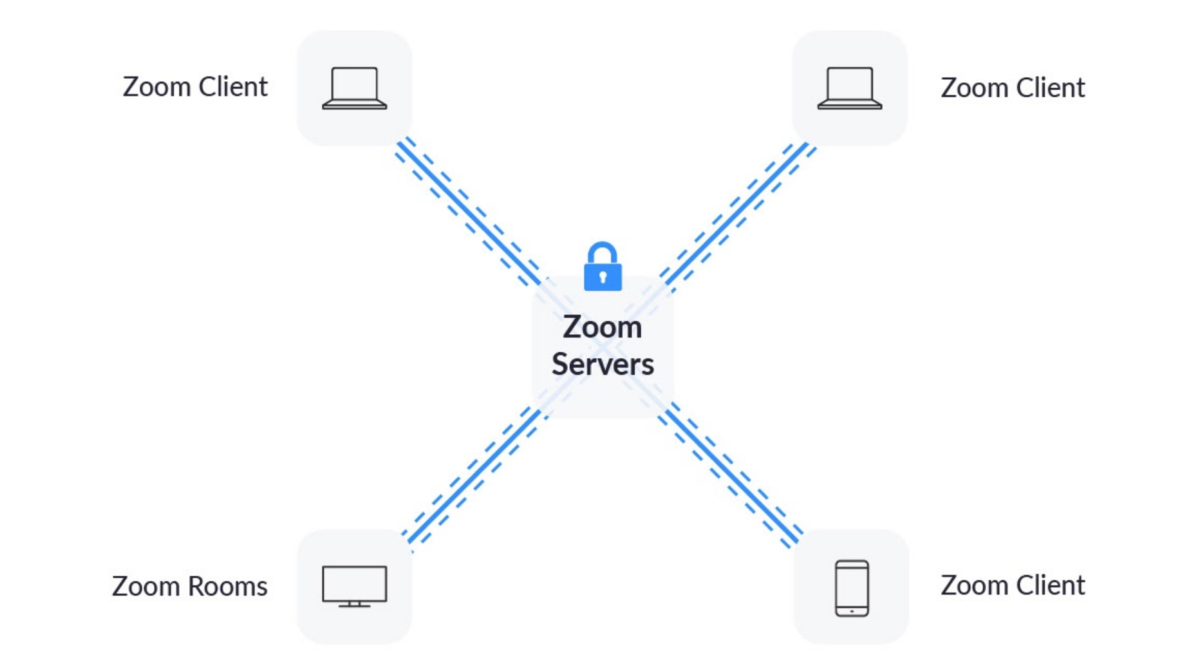

公式サイトにも掲載されてはいますが、そのあと理由を解説します。

原因

簡潔に書きます。指摘されたのは

ということです。これはつまりどういうことかというと、

という意図が込められて報道されてしまったのです。

通信傍受しているはずだ!間違えとは言っているが、中国にもデータを送信していた!なぜなら、CEOのEric Yuan氏が中国人であるからだ!と。「CEOは中国人」的扱いは、このあとも登場します。

自己署名証明書利用暗号化指摘箇所

上述の公式サイトにもありますが、エンドツーエンドという意味で暗号化要件を満たしている、と認識します。

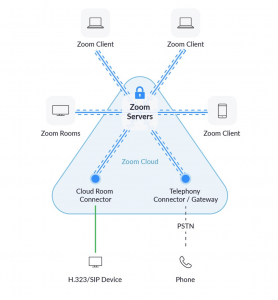

指摘されたのは、以下の図になります。

そのうち、Zoomサーバー群の中(ミーティングを提供するサーバーと、録画したファイルを編集・保管するサーバー間)での暗号化通信で自己証明書を利用していることや、PSTN(公衆電話網)やH.323/SIPへの接続ポイントまでが暗号化されていない、という指摘だったのです。

初めて聞いたとき、個人的な反応は

「お、おう・・・」

でしたし、完全にZoomのサービス責任分界点外の話が入っているし、特にPSTN(公衆電話網)の暗号化とか無理ゲーだし、H.323/SIPで接続する機器の暗号化はその発信側に責任がある(Zoom側では暗号化設定可能)だし・・・。

他社対応は?

ここで、他社ではエンドツーエンド暗号化をどのように取り扱っているか、比較すべくZoom CEO、Eric Yuan氏の古巣であるCiscoの代表製品、WebEXを見てみましょう。

そして、以下のように記載されています。

「Webex エンドツーエンド暗号化で情報を提供します。」とありつつ、「E2E 暗号化を有効にするときに使用できない機能は?」とあります。WebEXではエンドツーエンド暗号化を有効化すると、以下が使えなくなります。

- 主催者より早く参加

- Telepresence Video End Points (以前の Collaboration Meeting Rooms Cloud)

- Cisco Webex Meetings ウェブ アプリ

- Linux クライアント

- ネットワーク録画 (NBR)

- セッション データ、トランスクリプト、ミーティングのメモなどの保存…

- リモート コンピューターの共有

- Cisco Webex Meetings の終了時のミーティング スペースへの共有ファイルのアップロード

- PSTN コールイン/コールバック

Zoomと影響範囲は同じようです。違うのは、「サービス内部で自己証明書を使って暗号化している」のか、「そもそも暗号化していません」と明記しているということでしょうか。

どっちが良いとかではないレベルですよね、もう。

結論として、「これはあてつけだな」と思いました。

その理由ものちほど説明します。

対策

常套手段としては、各ユーザーに証明書を設定してもらえるようにする、ということになるかとは思います。ですが、Zoomはスタンフォード大学のAlex Stamos氏を招いて慎重に検討を開始、「プライバシーとセキュリティ強化のためのZoomの90日間の計画に関するアップデート」にも入っています。

代替案は存在するのか?

代替案として検討できるシステムがいくつかあります。

ですが、Cisco WebEXは上述の通り、暗号化を取れば機能不足、また、アカウントなしではゲストの参加ができません。

Microsoft Teamsは、一考の余地があるかもしれません。Microsoft Teamshは、米国防総省のクラウドシステム(JEDI)構築を受注したMicrosoftが提供するサービスです。問題があった場合でも、即座に対応される会社でなければ米国防総省のシステム受注は不可能ですから、セキュリティは問題ないでしょう。2020年7月30日にサービスを終了するSkype for Businessと統合されることで、さらに機能追加と改善が見込まれることを期待することは可能かと思います。

一方で、世界中で緊急事態宣言が発令された中、リモートワークが極大化しました。そんな中、Microsoftが提供するクラウドサービス:Azureの環境のレスポンスが非常に悪い事態が2020年4月6日の週に発生しました。サービスの可用性や利便性はこれから真価を問われる中、Zoomのセキュリティ対策としての90日間における改善のどちらが早いか、という競争が始まっています。

さいごに

Zoomが選ばれる理由、セキュリティを中心に長いブログとなりました。出来るだけ簡潔に記載したつもりですが、お読み頂きありがとうございます。最後に、今回のZoomに対するセキュリティ脆弱性報道に対して、個人的に記載したいと思います。

個人的憶測

ここから先、記載する内容はあくまでも個人的憶測です。登場するいかなる人物、名称への差別、意見を代表するものではありません。

今回のZoomに関する一連のセキュリティ脆弱性報道は、事実を持ちつつ、意図的に誇大に広められたものだと想定しています。理由を記載します。

Zoom CEO Eric Yuan氏がZoom設立以前より、アメリカのVISA取得に8回目のチャレンジで成功しています。アメリカで中国人がVISAを取得することは並大抵ではありません。

そんな過去から、ようやく花咲き、さらに羽ばたこうとしている自身の会社を利用してまで、中国にデータを意図的に送信するでしょうか?もし、意図的に中国にデータを送信しているのであれば、アメリカに対しての敵対行為と見做され、苦心して手に入れたVISAを失うだけでなく、逮捕されることになります。私にはそのようなことをする動機もメリットも、合点がいくものがありません。

かたや、世間は新型コロナウィルスで不便を強いられ、予期せぬ不景気に突入しています。トランプ大統領は、新型コロナウィルスは奇しくもEric Yuan氏の生まれた中国発と発表しました。

株式市場は経済活動の停止を余儀なくされた企業を反映し、大不況へと転落しています。それにもかかわらず、リモートワークが時代の寵児として選んだのは、中国人CEO Eric Yuan氏が率いるZoom。

誰も彼もがこの息苦しく鬱屈とした世界の中で、死が差し迫った恐怖を目前にしてしまうと、本質的な人間の悪い部分が表面化しやすくなるものです。ただ単に、これまで見なくて済んだ闘争が見えてしまっただけかもしれません。世界は、新型コロナウィルスによって、人間の脆弱さをかくも雄弁に語り、再度分断される方向へ導いているような気がしています。

一刻も早い収束を願っています。

コメント